Histoire

Premiers systèmes de chiffrement

Les premières techniques cryptographiques remontent aux civilisations antiques et servaient principalement à protéger des messages militaires ou diplomatiques :

• Le chiffre de César(env. 50 av. J.-C.) : Une technique de substitution simple dans laquelle chaque lettre d’un message est remplacée par une lettre située à un certain nombre de places plus loin dans l’alphabet. Ce chiffrement est vulnérable aux attaques par fréquence d’apparition des lettres.

• Le chiffre de Polybe (IIe siècle av. J.-C.) : Un système de chiffrement qui convertit les lettres en coordonnées numériques en utilisant une grille de 5x5.

• Le chiffre de Vigenère(1553) : Un chiffrement polyalphabétique utilisant une clé pour modifier les substitutions, rendant l’analyse fréquentielle plus difficile.

Chiffrement par substitution

Le chiffrement par substitution consiste à remplacer chaque lettre d’un message par une autre selon une règle définie. Il existe deux types principaux :

• Substitution monoalphabétique : Chaque lettre du texte clair est remplacée par une seule et même lettre dans l’alphabet chiffré. Un exemple est le chiffre de César. Ce type de chiffrement est vulnérable à l’analyse fréquentielle.

• Substitution polyalphabétique: Utilise plusieurs alphabets de substitution pour rendre l’analyse fréquentielle plus difficile. Le chiffre de Vigenère est un exemple classique de cette approche.

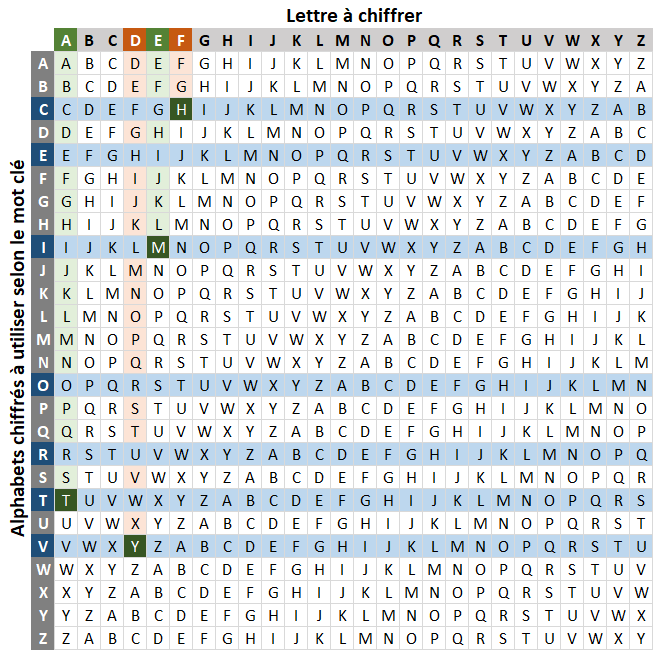

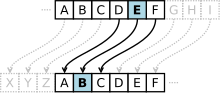

Le chiffre de Vigenère

Développé au XVIe siècle, le chiffre de Vigenère est un chiffrement polyalphabétique qui utilise une clé sous forme de mot ou de phrase. Chaque lettre du message est chiffrée en décalant celle-ci dans l’alphabet selon la lettre correspondante de la clé. Ce système est plus robuste que les substitutions simples mais reste vulnérable aux attaques exploitant la répétition des séquences de clés (comme l’attaque de Kasiski au XIXe siècle).

Ère mécanique et électromécanique

Avec les avancées technologiques, des machines de chiffrement ont vu le jour pour automatiser la cryptographie :

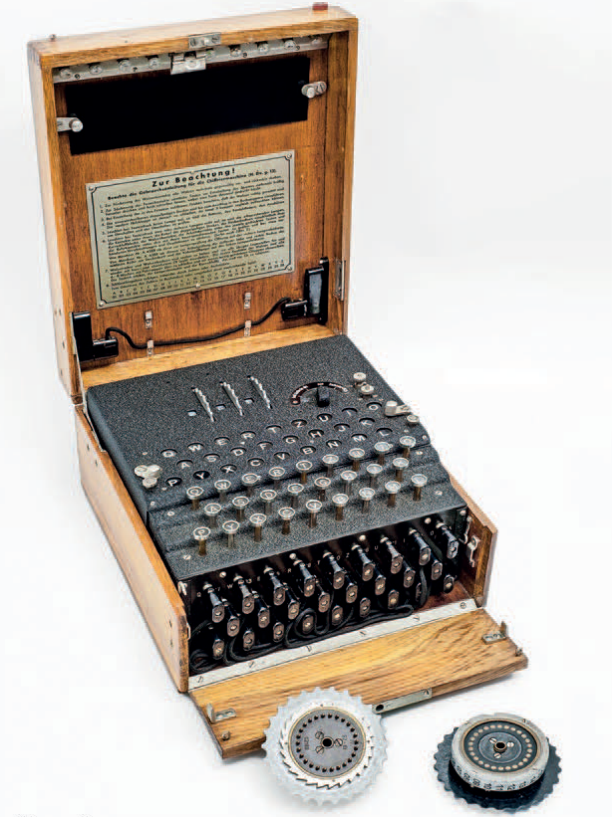

• La machine Enigma (1918) : Utilisée par l’Allemagne nazie pendant la Seconde Guerre mondiale, elle repose sur un système de rotors permettant un chiffrement très complexe. Elle a été décryptée en 1941 grâce aux travaux d’Alan Turing et de son équipe à Bletchley Park.

• Les machines SIGABA (années 1930) et Lorenz (1940): Employées par les Alliés pour sécuriser leurs communications.

Cryptographie moderne

Avec l’essor de l’informatique, de nouvelles méthodes cryptographiques sont apparues :

• Cryptographie symétrique Un seul secret (clé) est utilisé pour chiffrer et déchiffrer les messages. Exemples : DES (1977), AES (2001).

• Cryptographie asymétrique: Deux clés sont utilisées : une publique pour chiffrer et une privée pour déchiffrer. Exemples : RSA (1977), ECC (années 1980).

• Fonctions de hachage: Elles permettent de garantir l’intégrité des données en générant une empreinte unique. Exemples : MD5 (1991), SHA-256 (2001).

Cryptanalyse

Objectifs et méthodes

La cryptanalyse cherche à évaluer et à casser des algorithmes cryptographiques à l’aide de diverses techniques :

• Attaque par force brute : Test de toutes les combinaisons possibles pour retrouver la clé.

• Attaque statistique: Exploitation des fréquences des lettres dans un texte chiffré.

• Attaque par canal auxiliaire : Exploitation des caractéristiques physiques d’un système (temps d’exécution, consommation d’énergie, etc.).

• Attaque de l’homme du milieu (MITM) : Interception et modification des communications entre deux parties.

Exemples d’attaques célèbres

• Cassage du chiffre de Vigenère (XIXe siècle) : Brisé en analysant les répétitions de motifs à l’aide de l’attaque de Kasiski et de l’analyse de fréquence.

• Attaque sur Enigma (1941) : Décryptée grâce aux efforts de cryptanalystes alliés, notamment Alan Turing.

• Faiblesses de RSA (années 1990-2000): Certaines attaques exploitent la factorisation des nombres premiers ou des erreurs d’implémentation.

Contre-mesures

Pour améliorer la sécurité des systèmes cryptographiques, différentes stratégies sont mises en place :

• Augmentation de la taille des clés : Rendant les attaques par force brute irréalisables.

• Utilisation de nombres premiers sûrs : Pour éviter les attaques sur les clés RSA.

• Développement de la cryptographie post-quantique (depuis 2015): Face à la menace des ordinateurs quantiques.

• Protocoles sécurisés (TLS 1.3, 2018, SSH, 1995, IPsec, 1995) : Assurer la protection des échanges.

Conclusion

La cryptologie est une science en constante évolution, essentielle pour garantir la sécurité des communications et des transactions numériques. Les avancées technologiques, notamment l’émergence de l’informatique quantique, posent de nouveaux défis qui nécessitent le développement de solutions cryptographiques toujours plus robustes. L’innovation et la recherche restent donc des priorités pour assurer un futur numérique sécurisé.